大資料文摘出品作者:王燁你有多久沒去ATM取過錢了?由於移動支付的誕生,中國民眾現在出門很少帶現金了,為了跟上「移動化」的潮流,銀行的ATM機經過不斷升級已經有了NFC、無卡取款

2021-06-30 13:17:39

大資料文摘出品

作者:王燁

你有多久沒去ATM取過錢了?

由於移動支付的誕生,中國民眾現在出門很少帶現金了,為了跟上「移動化」的潮流,銀行的ATM機經過不斷升級已經有了NFC、無卡取款甚至是刷臉取款。

從誕生之初,ATM就一直被不法分子覬覦,畢竟ATM裡面有大量現金,附近還無人值守,是一個天然吸引犯罪的地方。

一般來說,銀行在考慮到ATM存在被搶風險的情況下,都會把ATM機建造的很堅固,但是依然有人選擇「硬來」;

當然,也有人選擇智取。近期,一位安全公司的研究人員發現了現在ATM機中NFC功能的漏洞,利用這個漏洞,可以修改交易金額,甚至可以讓ATM直接吐錢。

安全顧問入侵ATM機多,修改金額只需一部手機

安全公司IOActive的研究員和顧問何塞普·羅德里格斯(Josep Rodriguez)去年開始一直在挖掘和報告所謂的NFC晶片的漏洞,這些晶片被用於全球數百萬臺ATM機。

在ATM機上,NFC功能可以讓你在ATM機上揮動銀行卡,而不是刷卡或插入銀行卡,從而進行支付或從提款機中取錢。

為此,羅德里格斯開發了一個Android應用程式,可以讓他的智慧手機模仿銀行卡的NFC通訊功能,並利用NFC系統固件中的缺陷入侵ATM機或者銷售點終端。

也就是說,僅僅利用一部智慧手機,羅德里格斯就可以侵入ATM機或者銷售點終端收集和傳輸銀行卡資料,悄悄地改變交易數額,甚至鎖定裝置。

羅德里格斯說,他甚至可以強迫至少一個品牌的ATM機直接支付現金ーー由於與ATM供應商簽訂了保密協議,他拒絕詳細說明或公開披露這些漏洞。

「例如,你可以修改固件並將價格改為1美元,即使螢幕顯示你要支付50美元。你可以使裝置失效,或者安裝一種勒索軟體。這有很多可能性,」羅德里格斯表示,「如果你發動連鎖攻擊,並向ATM機的處理器傳送一個特殊的有效載荷,你就可以在ATM機上找到突破口——比如提現。」

羅德里格斯擔任顧問多年來一直在測試ATM機的安全性。他表示,一年前他開始探索ATM機的NFC是否可以成為黑客入侵的捷徑。

NFC讀卡器通常由支付技術公司ID tech銷售,羅德里格斯從eBay上購買NFC閱讀器和銷售點裝置,很快發現其中許多都有同樣的安全缺陷——他們沒有驗證通過NFC從銀行卡傳送到讀卡器的資料包(APDU)大小。

因此,羅德里格斯創建了一個定製的應用程式,通過他的支援NFC的Android手機向ATM機或銷售點裝置傳送一個精心製作的APDU,這個程式比裝置預期的要大幾百倍,這樣,羅德里格斯能夠觸發一個「緩衝區溢位」(buffer overflows),這是一種有幾十年歷史的軟體漏洞,黑客可以利用該漏洞破壞目標裝置的記憶體,並運行自己的程式碼。

多家ATM機供應商受影響,打補丁需要很長時間

羅德里格斯說,他在7個月至1年前通知了受影響的ATM機和銷售點終端供應商,其中包括ID Tech、Ingenico、Verifone、Crane Payment Innovations、BBPOS、Nexgo,以及未透露姓名的ATM供應商。

即便如此,他警告稱,受影響的系統數量之多,以及許多銷售點終端和ATM機不會定期接收軟體更新,而且在許多情況下需要物理訪問才能進行更新,這意味著這些裝置中的許多可能仍然容易受到攻擊。

羅德里格斯說:「給成千上萬的自動取款機打補丁,這需要很多時間。」

為了展示這些揮之不去的漏洞,羅德里格斯與《連線》雜誌分享了一段視訊,視訊中,他在自己居住的馬德里街頭的一臺ATM機的NFC感應區上揮舞一部智慧手機,並讓這臺機器顯示一條錯誤資訊。

羅德里格斯要求《連線》雜誌不要釋出這段視訊,因為擔心承擔法律責任。他也沒有提供劫機攻擊的視訊演示,因為他說,他只能在IOActive向受影響的ATM供應商提供安全諮詢的機器上進行合法測試,IOActive已經與該供應商簽署了保密協議。

安全公司SRLabs的創始人、著名的固件黑客卡斯滕·諾爾(Karsten Nohl)回顧了羅德里格斯的工作,他說,這些發現是「對嵌入式裝置上運行的軟體脆弱性的極好研究」。但是諾爾也指出了這項發現的一些侷限性,正是這些侷限降低了它在現實世界中被不法分子利用的可能性。

諾爾指出,被入侵的NFC讀卡器只能竊取信用卡的磁條資料,而不能竊取受害者的個人識別碼或EMV晶片中的資料。事實上,ATM提現還要求目標ATM的程式碼有一個額外的、明顯的漏洞。

當《連線》聯絡受影響的公司時,ID Tech、BBPOS和Nexgo沒有迴應置評請求,ATM行業協會也拒絕置評。

Ingenico公司在一份聲明中迴應說,由於它的安全緩解措施,羅德里格斯的緩衝區溢位技術只能使其裝置崩潰,而不能執行攻擊程式碼,但是,「考慮到給我們的客戶帶來的不便和影響,」Ingenico還是釋出了一個補丁。

Verifone公司則表示,早在羅德里格斯報告之前,他們就已經發現並修復了羅德里格斯在2018年指出的漏洞。但羅德里格斯說,他去年在一家餐館的Verifone裝置上測試了他的NFC攻擊技術,發現它仍然很脆弱。

在保密了整整一年之後,羅德里格斯計劃在未來幾周的網路研討會上分享漏洞的技術細節,部分原因是為了讓受影響廠商的客戶引起重視。他希望更廣泛地呼籲人們關注嵌入式裝置安全的糟糕狀況,他發現,像緩衝溢位這樣簡單的漏洞存在於如此之多的常用裝置中ーー這些裝置正處理著人們敏感的財務資訊。

「這些漏洞已經存在多年,我們每天都在使用這些裝置來處理我們的信用卡,我們的錢,」他說。「它們需要得到保護。」

相關文章

大資料文摘出品作者:王燁你有多久沒去ATM取過錢了?由於移動支付的誕生,中國民眾現在出門很少帶現金了,為了跟上「移動化」的潮流,銀行的ATM機經過不斷升級已經有了NFC、無卡取款

2021-06-30 13:17:39

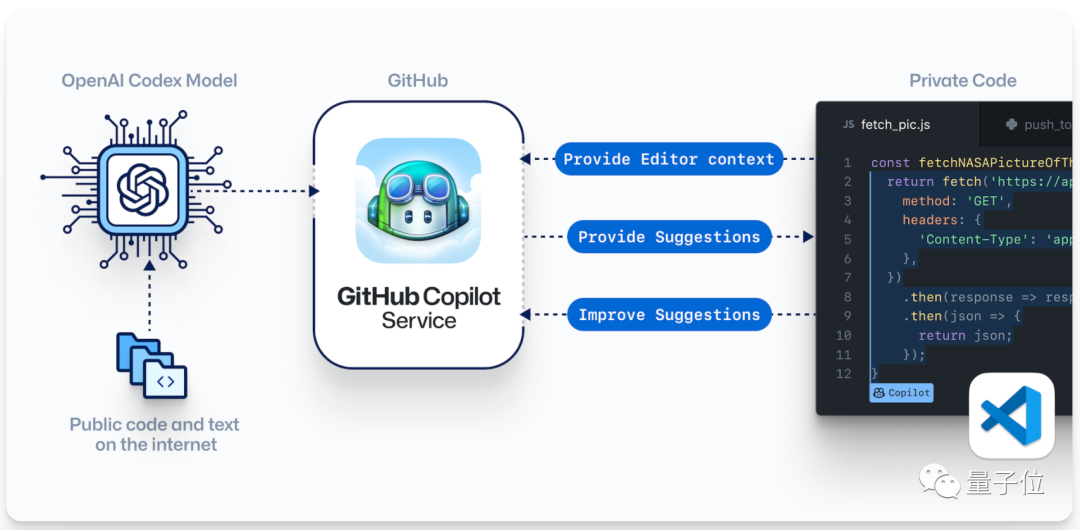

明敏 發自 凹非寺量子位 報道 | 公眾號 QbitAI描述出你想要執行的命令,就能生成相應的程式碼。現在,GitHub官方和openAI聯合為程式設計師們送上程式設計神器——GitHub Copilo

2021-06-30 13:17:22

國內半導體人才缺少,能得到破局嗎?國家在去年的時候就將積體電路作為一級學科,浙江大學教授還對此評價說至少能夠考慮到未來40-50年的社會需求。而清華、北大、電子科技大學、

2021-06-30 13:16:39

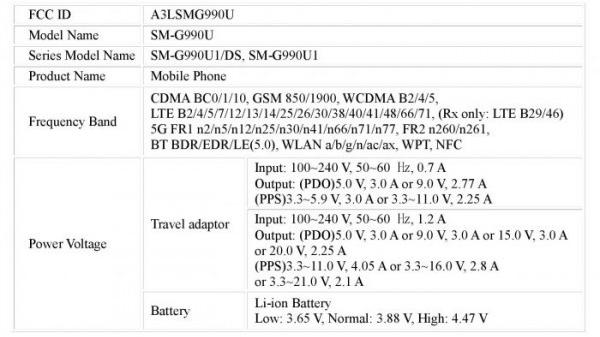

IT之家 6 月 30 日訊息 三星正計劃推出 Galaxy S21 FE(粉絲版),此前訊息稱,該手機將僅在歐洲和美國地區推出。據外媒 MyFixGuide 報道,三星 Galaxy S21 FE 已通過美國 FCC 認證,預

2021-06-30 13:16:09

IT之家 6 月 30 日訊息 2021 年第十九屆 ChinaJoy 將於 7 月 30 日至 8 月 2 日在上海新國際博覽中心隆重舉行,本屆 ChinaJoy 的展會主題為「科技創夢,樂贏未來」。▲ 圖自 Ch

2021-06-30 12:54:06

雖然微軟在升級Win11的硬體條件上屢屢遭到吐槽,但是大多數人還是很期待Win11的,特別是現在用著Win10系統的使用者,只要硬體符合微軟的條件同時又是正版的話,那麼未來是可以直接

2021-06-30 12:34:20