機器之心報道編輯:澤南、陳萍你的硬碟可能早就被黑客破解用來挖礦了,最近突然的自動格式化,是因為另一波黑客要和他們「搶地盤」。上週四,大量西部資料 My Book 行動硬碟使用者

2021-07-01 03:02:29

機器之心報道

編輯:澤南、陳萍

你的硬碟可能早就被黑客破解用來挖礦了,最近突然的自動格式化,是因為另一波黑客要和他們「搶地盤」。

上週四,大量西部資料 My Book 行動硬碟使用者資料被遠端清空的事件引發了眾人關注。由於西數官方要求使用者拔掉網線,事情開始變得有些混亂。

本週,又有安全人員爆出了這些硬碟還存在新的漏洞。

一項調查顯示,攻擊者對於 My Book Live 儲存裝置的大規模擦除不僅涉及利用 2018 年的老漏洞,還涉及第二個關鍵安全漏洞,該漏洞允許黑客在沒有密碼的情況下遠端執行恢復出廠設定。

更值得注意的是,根據漏洞程式碼的情況來看,西部資料的開發者有意去除了恢復出廠設定時需要驗證使用者名和密碼的步驟。

身份驗證檢查程式被註釋掉

這個未被記錄的漏洞位於一個名為 system_factory_restore 的檔案中。該檔案包含一個可執行重置 PHP 指令碼,允許使用者恢復所有預設配置和擦除儲存在裝置上的所有資料。

通常情況下,恢復出廠設定需要使用者提供使用者密碼。這種身份驗證確保暴露在網際網路上的裝置只能由合法所有者重置,而不是由惡意攻擊者重置。

但是,如下面的指令碼所示,西部資料開發人員創建了 5 行程式碼來對 reset 命令進行密碼保護。由於未知的原因,身份驗證檢查被取消了,或者用開發人員的話說,它被註釋掉了,如每行開頭的「//」符所示。

function post($urlPath, $queryParams = null, $ouputFormat = 'xml') {

// if(!authenticateAsOwner($queryParams))

// {

// header("HTTP/1.0 401 Unauthorized");

// return;

// }

安全專家兼網路發現平臺 Rumble 的執行長 HD Moore 認為:「在系統恢復端點中註釋掉身份驗證的供應商,這種做法不會讓事情有利於他們,就好像他們故意啟用了旁路。」

「要利用此漏洞,攻擊者必須知道觸發重置的 XML 請求的格式。這不像使用 GET 請求訪問隨機 URL 那樣容易,但也不是那麼難以做到,」Moore 說。

我的資料哪去了?

在發現第二個漏洞的前五天,全世界的人都報告說,他們的 My Book Live 裝置遭到破壞,然後恢復出廠設定,所有儲存的資料都被清除。My Book Live 是一種書本大小的儲存裝置,它使用乙太網介面連線到家庭和辦公室網路,以便連線的計算機可以訪問其中的資料。授權使用者還可以通過 Internet 訪問他們的檔案並進行配置更改。西部資料在 2015 年對舊版 My Book Live 停止了技術支援。

西部資料人員在發現大規模擦除資料後釋出了一份公告,稱這是攻擊者利用 CVE-2018-18472 造成的。安全研究人員 Paulos Yibelo 和 Daniel Eshetu 在 2018 年底發現了遠端命令執行漏洞。因為它在西部資料停止支援 My Book Live 三年後曝光,就像此前人們所報道的一樣,該公司從未去修復它。

在 Arstechnica 和安全公司 Censys 的 CTO Derek Abdine 進行的一項分析發現,上週遭到大規模黑客攻擊的裝置也受到了利用未授權重置漏洞的攻擊。在從兩個被攻擊的裝置提取的日誌檔案中記錄了攻擊。

其中一個日誌檔案釋出在西部資料支援的論壇上,它顯示有人從 IP 地址為 94.102.49.104 成功恢復一個裝置:

rest_api.log.1:Jun 23 15:46:11 MyBookLiveDuo REST_API[9529]: 94.102.49.104

PARAMETER System_factory_restore POST : erase = none

rest_api.log.1:Jun 23 15:46:11 MyBookLiveDuo REST_API[9529]: 94.102.49.104 OUTPUT System_factory_restore POST SUCCESS

第二個日誌檔案從被攻擊者入侵的 My Book Live 裝置上獲取,檔案顯示另一個 IP 地址為 23.154.177.131,利用了相同的漏洞。如下所示:

Jun 16 07:28:41 MyBookLive REST_API[28538]: 23.154.177.131 PARAMETER

System_factory_restore POST : erase = format

Jun 16 07:28:42 MyBookLive REST_API[28538]: 23.154.177.131 OUTPUT

System_factory_restore POST SUCCESS

在將這些發現提交給西部資料後,安全人員收到了以下回復:「我們可以確認,至少在某些情況下,攻擊者利用了命令注入漏洞 (CVE-2018-18472),其次是恢復出廠設定漏洞。目前尚不清楚為什麼攻擊者會利用這兩個漏洞。我們將為恢復出廠設定漏洞請求 CVE,並將更新我們的公告以包含此資訊。」

漏洞被密碼保護了

這一發現提出了一個棘手的問題:如果黑客已經通過利用 CVE-2018-18472 獲得了完全的 root 訪問許可權,那麼他們對第二個安全漏洞有什麼需要?目前還沒有明確的答案,但根據現有的證據,Abdine 提出了一個貌似合理的理論,即一名黑客首先利用 CVE-2018-18472 進行攻擊,而另一名競爭對手隨後利用了另一個漏洞,試圖奪取那些已經受到攻擊的裝置的控制權。

攻擊者利用 CVE-2018-18472 提供的程式碼執行能力修改了 My Book Live 堆棧中名為 language_configuration.php 的檔案,該檔案就是漏洞所在位置,根據恢復檔案,修改程式碼添加了以下幾行:

function put($urlPath, $queryParams=null, $ouputFormat='xml'){

parse_str(file_get_contents("php://input"), $changes);

$langConfigObj = new LanguageConfiguration();

if(!isset($changes["submit"]) || sha1($changes["submit"]) != "56f650e16801d38f47bb0eeac39e21a8142d7da1")

{

die();

}

此更改阻止任何人在沒有與加密 SHA1 hash 56f650e16801d38f47bb0eeac39e21a8142d7da1 對應的密碼的情況下利用該漏洞。事實證明,這個雜湊密碼是 p$EFx3tQWoUbFc%B%R$k@。

從被黑客攻擊的裝置中恢復的另一個修改後的 language_configuration.php 檔案使用了不同的密碼,對應於雜湊值 05951edd7f05318019c4cfafab8e567afe7936d4。黑客利用第三個雜湊值 b18c3795fd377b51b7925b2b68ff818cc9115a47 對一個名為 accessDenied.php 的單獨檔案進行密碼保護。這很可能是為了防止西部資料對 language_configuration 的修補。

迄今為止,破解這兩個雜湊值的嘗試還沒成功。

根據西部資料公告的內容,一些 My Book Live 硬碟被黑客攻破經由的漏洞是 CVE-2021-18472,感染了名為 .nttpd,1-ppc-be-t1-z 的惡意軟體。該惡意軟體在使用 PowerPC 的硬體上運行,My Book Live 就是這樣的裝置。

在西數的論壇中一位使用者報告稱,遭到黑客入侵的 My Book Live 收到了此惡意軟體,該木馬使裝置成為了名為 Linux.Ngioweb 的僵屍網路的一部分。

一種可能性

所以,為什麼那些成功將如此多 My Book Live 裝置捲入僵屍網路的黑客要突然把東西都刪光呢?為什麼他們在已擁有 root 許可權的情況下會使用未記錄的身份驗證繞過?

看起來,最有可能的答案是大規模擦除和重置是由另一波攻擊者造成的,很可能是一個試圖控制競爭對手僵屍網路,或只是想破壞它的競爭對手。

「至於大規模 POSTing 到 [sysem_factory_restore] 端點的動機,我們還不知道,可能是競爭對手的僵屍網路運營商試圖接管這些裝置或使它們無用,或者是有人想要以其他方式在搞破壞。這些裝置可能已經被入侵過了一段時間,畢竟漏洞早在 2015 年就已存在了。」Abdine 表示。

不論如何,第二個漏洞的發現,意味著 My Book Live 比你想象得還要不安全。它或許才是西部資料讓所有使用者立即拔掉網線的真正原因——任何擁有這些硬碟的使用者都應該立即這樣做。

那麼如何儲存自己的資料才能更安全?對於那些瞬間丟失數年寶貴資料的同學們,再買一塊西數硬碟怎麼想都是不可能的。不過 Abdine 表示,西數 My Book 目前的在售產品和涉事 My Cloud Live 裝置具有不同的程式碼庫,其中不包含最近大規模擦除中利用的任何一個漏洞。

「我也查看了 My Cloud 固件,」Abdine 說道。「它經過了完全的重寫,只有很少一些地方和舊版相似。所以它們之間不會有相同的問題。」

相關文章

機器之心報道編輯:澤南、陳萍你的硬碟可能早就被黑客破解用來挖礦了,最近突然的自動格式化,是因為另一波黑客要和他們「搶地盤」。上週四,大量西部資料 My Book 行動硬碟使用者

2021-07-01 03:02:29

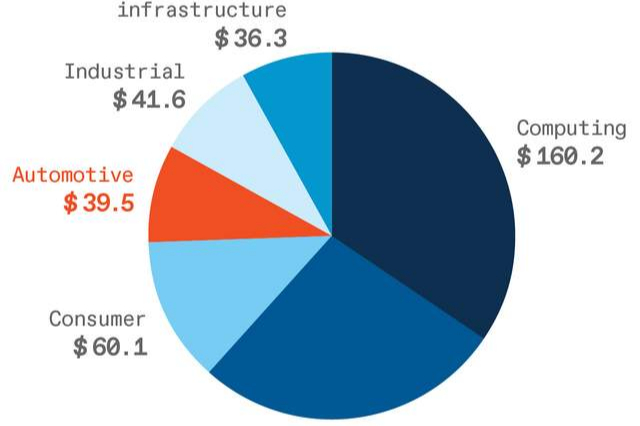

晶片短缺什麼時候才會結束呢?隨著新冠肺炎疫情的消退,汽車、電子產品等行業對晶片的需求量逐漸增大晶片製造商面臨著巨大的訂單壓力。業內分析師認為,這種嚴重的短缺將會在2021

2021-07-01 03:02:24

本週,GRAY公司為Apple Watch推出了名為RESKAR的錶殼系列。這些配件並不完全改變使用者佩戴Apple Watch的方式,但是,這種錶帶和封裝元件,使該裝置看起來像一臺完全不同的機器。GR

2021-07-01 03:02:13

iPhone13 機模曝光由於還有兩個來月蘋果就要釋出全新的 iPhone13 系列裝置了,目前 iPhone13 外形已經定型,蘋果正在籌備生產階段,不少代工廠也都準備鉚足勁進行生產。而在昨日,

2021-07-01 03:01:58

原本很多網友還非常期待榮耀X系列,因為無論是榮耀9X,還是榮耀X10系列,銷量都是非常好的,榮耀X10搭載的是麒麟820晶片,該晶片效能真心不錯,優化也非常好,目前售價仍然高達2299元,還有

2021-07-01 03:01:51

【7月1日訊】相信大家都知道,全球的智慧手機、PC作業系統市場都掌握在美國科技巨頭手中,例如微軟Windows壟斷著全球PC作業系統市場,而谷歌Android、蘋果IOS系統壟斷了全球智慧

2021-07-01 03:01:40