自2019年9月3日,360安全大腦全球率先捕獲到Mozi僵屍網路的相關樣本,並於2019年12月23日首發披露Mozi僵屍網路分析報告,至今兩年來,Mozi的受關注度一直高居不下。作為一種超新型

2021-06-08 21:20:42

自2019年9月3日,360安全大腦全球率先捕獲到Mozi僵屍網路的相關樣本,並於2019年12月23日首發披露Mozi僵屍網路分析報告,至今兩年來,Mozi的受關注度一直高居不下。

作為一種超新型的P2P物聯網僵屍網路,Mozi僵屍網路以 DHT 協議寄生在 P2P 網路中進行通訊,並通過10多種n-day漏洞利用和telnet弱口令方式進行傳播。截至目前,Mozi僵屍網路已在全球範圍形成「蠕蟲級」傳播,累計感染節點超過150萬個,其中有83萬個節點來自中國。

360安全大腦旗下360 Netlab網路安全研究院從首家發現Mozi僵屍網路開始,就一直對Mozi僵屍網路保持追蹤研究,並持續跟進Mozi僵屍網路樣本技術分析,Mozi僵屍網路規模暴漲分析,被感染裝置分析,犯罪嫌疑人線索溯源等。

360 Anglerfish蜜罐監測發現危情:

Mozi僵屍網路大規模暴漲

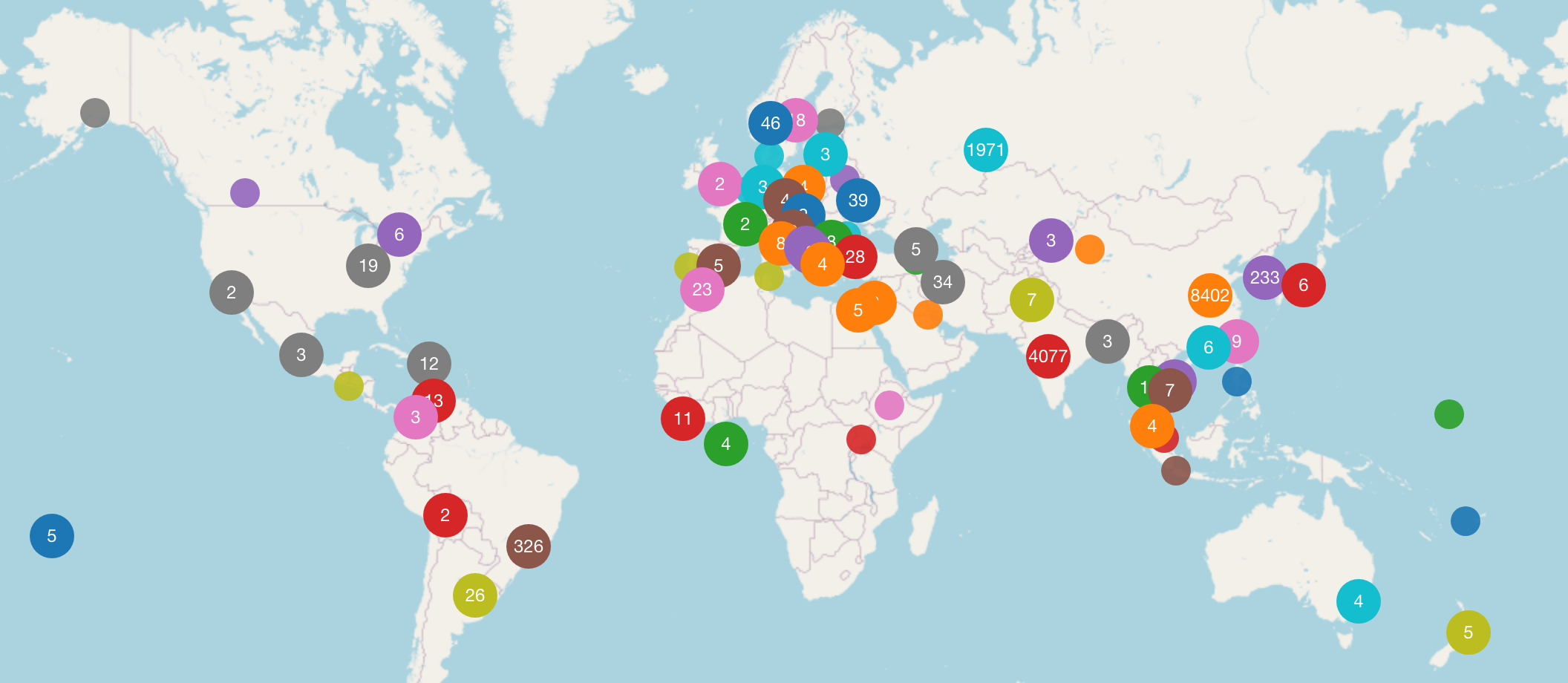

圖:Mozi僵屍網路全球分佈

圖:Mozi僵屍網路全球分佈360 Netlab網路安全研究院還獲取到Mozi僵屍網路精準的統計資料,最高活躍IP在16萬/日。可以看到在2020年9月份開始,Mozi僵屍網路大規模暴漲,360 Netlab分析出這是因為幾組telnet弱口令導致印度和中國的大量裝置被入侵併植入Mozi僵屍網路。

編輯 搜圖

編輯 搜圖

360 安全大腦深度溯源幕後黑手

獨家還原Mozi完整證據鏈

(一)通過對Mozi 僵屍網路的樣本分析,360 Netlab網路安全研究院回掃時發現到3個Windows平臺的PE檔案,並以這3個PE檔案為基礎得到相應的數字指紋等資訊:

18e9d0339667b593a985f3c97a5847cd

300c3d999aa2fac39a300c185f2a32a4

a0bcd8c50714ea10ed6ff8211cf8b399

(二)接著,360 Netlab網路安全研究院發現Mozi 僵屍網路的管理者使用了51.la 提供的統計程式碼服務,來上傳資料以及統計Mozi感染數量:

https://web.51.la/report/online?comId=20198527

https://web.51.la/report/online?comId=17675125

https://web.51.la/report/online?comId=19894027

(三)隨後,360 Netlab網路安全研究院以上述統計介面為線索,進一步追蹤溯源嫌疑人資訊。

(四)通過360安全大資料的歷史資料檢索,發現Mozi僵屍網路相關研發人員使用過的MAC地址、IP地址等資訊。通過360 PassiveDNS系統,360 Netlab網路安全研究院追蹤到Mozi僵屍網路團伙的主業務-色情網站。

編輯 搜圖

編輯 搜圖

最終,經過層層分析研判,我們認為Mozi僵屍網路幕後團伙的主業是色情網站,副業才是僵屍網路。

360 Anglerfish蜜罐監測高階威脅

為數字時代保駕護航

當前,數字變革和數字經濟正在全世界全面推開,物聯網成為數字化轉型的重要「抓手」,資料統計,2025年全球物聯網裝置(包括蜂窩及非蜂窩)聯網數量將達到約246億個。龐大的數量、快速的增長趨勢必然牽動了巨大的利益鏈條,也吸引了大量不法分子試圖從中謀取暴利。以Mozi為典型的物聯網僵屍網路攻擊,為數字時代帶來重大威脅。

有別於傳統的僵屍網路通訊方法,Mozi等新型物聯網僵屍網路採用了P2P進行通訊與控制,節點進行身份校驗,通訊流程和通訊內容加密,這些措施提高了僵屍網路的隱匿度和頑固程度,極大增加了僵屍網路追蹤和清理的難度,亟需一種新型的針對P2P型僵屍網路的監測方法。

360 Anglerfish蜜罐在 TCP/UDP 全埠監聽網路掃描行為,並模擬了大量應用協議和漏洞特徵,誘導攻擊者進入精心設計的陷阱。 當Anglerfish蜜罐模擬成一個特定裝置時,攻擊者會無差別地掃描並攻擊模擬的裝置,這讓我們具備蒐集針對網際網路、物聯網、工業網際網路等行業的0-day/1-day/n-day漏洞攻擊資料能力。

廣大黨政軍企領域客戶可直接撥打垂詢電話:400-0309-360,或聯絡contactus@360.cn ,您的專屬客戶經理將提供產品詳情諮詢。

作為數字經濟的守護者,360政企安全集團對全網態勢感知及監測能力不斷投入研究, 未來,360將持續以360安全大腦為核心的新一代安全能力體系,圍繞新理念、新融合、新體系、新服務構建「全局感知、實戰攻防」運營服務能力,輸出給行業、城市、國家,共同建設更加牢固的堡壘。

相關文章

自2019年9月3日,360安全大腦全球率先捕獲到Mozi僵屍網路的相關樣本,並於2019年12月23日首發披露Mozi僵屍網路分析報告,至今兩年來,Mozi的受關注度一直高居不下。作為一種超新型

2021-06-08 21:20:42

作為貴金屬之一的鉑,最為人熟知的用途是實物投資與首飾;但其實,除二者之外,鉑族金屬還有著更廣泛與關鍵的應用。鉑族金屬包含鉑、銠、銥、釕等六種金屬元素,具有優異的延展性、導

2021-06-08 21:20:18

據近來的多方媒體爆料,下一代的三星Galaxy S21 FE正在籌備之中的,它的設計ID和三星S21相仿,主要是在用料方面做出取捨,定位方面更低價格也會更加便宜。對比標準版本來說,FE系列定

2021-06-08 21:07:56

要說國內哪家手機廠商價效比最高,那一定是小米了,雷軍曾經公開表示:小米手機硬體利潤永遠不會超過5%,如有超過全部返還給使用者。今年釋出的小米11、小米11 Pro以及小米11UItra

2021-06-08 21:06:57

主打極致價效比的紅米K40釋出之後,深受消費者的歡迎,並且關注度和銷量也都十分不錯,能夠超越紅米K40的手機真的是寥寥無幾。不過既然紅米K40的銷量如此好,那麼大家都買的話,畢竟

2021-06-08 21:06:36

債權人與債務人之間的矛盾,催生了巨大的催收市場。在歐美、日本等國,已經形成了較為成熟的催收產業。而在中國,催收還是一個灰色產業,但也有著萬億的規模。據銀保監資料,到2020年

2021-06-08 21:00:39